Zbliżenie na mózg geniusza

21 kwietnia 2009, 08:45Niektóre części mózgu Alberta Einsteina były zbudowane w nietypowy sposób. Pozwala to wyjaśnić, co umożliwiło mu stworzenie teorii względności, ale także jego zamiłowanie do muzyki.

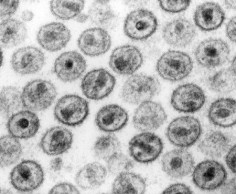

HIV staje się coraz groźniejszy?

18 kwietnia 2009, 10:43Czy wirus HIV staje się z biegiem lat coraz bardziej zjadliwy? Naukowcy z Naval Medical Center twierdzą, że tak. Jako dowód przytaczają dane na temat zagęszczenia tzw. limfocytów CD4+ - komórek stanowiących główny cel ataku patogenu - we krwi nosicieli.

Wygimnastykowany mózg schizofrenika

17 kwietnia 2009, 08:36Charakterystyczne dla schizofrenii objawy psychotyczne, np. urojenia, można wyeliminować za pomocą leków. Chorzy uskarżają się jednak na problemy poznawcze, w tym zaburzenia uczenia, zapamiętywania czy podejmowania decyzji. Trudno się ich pozbyć, a przez nie pacjenci nie radzą sobie w kontaktach z innymi ludźmi i nie potrafią zagrzać dłużej miejsca w żadnej pracy. Rozwiązaniem może być program komputerowy do specjalnej gimnastyki mózgu.

Spam zanieczyszcza węglem

16 kwietnia 2009, 16:58Modne ostatnio przeliczanie najróżniejszych form ludzkiej aktywności na emisję gazów cieplarnianych dotyczy też przemysłu IT. Firma McAfee wyliczyła, ile energii zużywa ogólnoświatowy spam.

Randka z zapachem

15 kwietnia 2009, 08:36Już wkrótce serwisy randkowe będą zapewne oferować możliwość przetestowania zapachu potencjalnego partnera jeszcze przed pierwszym spotkaniem twarzą w twarz, a wszystko dzięki powstałej niedawno firmie Basisnote z Berna. Jej założyciel, biolog August Hämmerli, podkreśla, że wbrew pozorom, to ważna część profilu, bo nawet jeśli wszystko pasuje, mamy te same zainteresowania i dużo do omówienia, ale nie możemy wytrzymać woni drugiej osoby, ze związku raczej nic nie wyjdzie.

Spragnione biopaliwa

14 kwietnia 2009, 11:59Coraz liczniejsze badania dowodzą, że większość biopaliw nie jest tak ekologiczna, jak początkowo sądzono. Naukowcy z University of Minnesota sprawdzili, ile litrów wody pochłania produkcja bioetanolu z kukurydzy.

Inhalator z GPS-em

9 kwietnia 2009, 08:38Epidemiolog David Van Sickle z University of Wisconsin-Madison obmyślił ciekawy sposób na śledzenie czynników środowiskowych wyzwalających ataki astmy – zamontowanie w inhalatorze odbiornika GPS, który wysyła informacje o swoim położeniu po zaaplikowaniu dawki leku.

Kłopotliwy recykling

8 kwietnia 2009, 11:36Mimo rozwoju technik śledczych bazujących na DNA, nadal bardzo ważną rolę odgrywają odciski palców. Wygląda jednak na to, że trzeba będzie opracować nowe podejście do plastikowych butelek z recyklingu, ponieważ mimo podobieństw w wyglądzie, bardzo różnią się pod względem fizycznym i chemicznym od produktów, które zastępują.

Pół miliarda strat YouTube'a?

7 kwietnia 2009, 18:00Spancer Wang, analityk banku Credit Suisse uważa, że w bieżącym roku YouTube zanotuje stratę w wysokości 470 milionów dolarów. To olbrzymia kwota, a jeśli wziąć pod uwagę fakt, iż dwa i pół roku temu Google zapłacił za serwis 1,65 miliarda USD, to kosztował go on znacznie więcej, niż pierwotna cena zakupu.

Rekordowo mało lodu w Arktyce

7 kwietnia 2009, 11:31Naukowcy z NASA, którzy specjalizują się w śledzeniu zmian pokrywy lodowej Arktyki, informują, że ostatniej zimy zanotowano jedno z najniższych maksimów przyrostu lodu w historii.